Ladenburg, 13. Februar 2017 – Am 21. Februar findet im Hamburger Lindner Park Hotel Hagenbeck der 16. Cybersicherheitstag rund um das Thema “Sicherheit in Datenbanken” statt. Ausgerichtet wird die Veranstaltung durch die secion GmbH und die “Allianz für Cybersicherheit”, einer gemeinsamen Initiative von BSI und Bitkom. Der Bundesfachverband der IT-Sachverständigen und Gutachter e.V. (BISG) ist mit drei Sprechern und insgesamt vier Vorträgen auf der Veranstaltung vertreten und unterstreicht durch die starke Beteiligung die außerordentliche Bündelung an IT-Know how innerhalb des Expertenzirkels.

“Aus der Praxis für die Praxis”: Gemäß diesem Leitsatz des BISG werden die drei Sprecher aus dem Expertennetzwerk in ihren Vorträgen vor allem konkrete Tipps und Hinweise zum Thema Datenbanksicherheit geben. Denn ohne Datenbanken sind viele IT-Prozesse in modernen Unternehmen nicht denkbar. Sie enthalten Kundendaten und sind essenziell für Warenwirtschaftssysteme und Enterprise Resource Planning. Umso mehr verwundert es, dass viele Unternehmen den Schutz ihrer Datenbanken vernachlässigen. Viele sind nicht ausreichend geschützt, was zahlreiche Meldungen über Leaks von Kundendaten aus dem Jahr 2016 unterstreichen. Wird eine Datenbank erfolgreich angegriffen, können Angreifer Daten stehlen oder sogar verändern. Auf dem Cybersicherheitstag werden verschiedene Möglichkeiten vorgestellt, mit denen die Sicherheit von Datenbanken verbessert werden kann.

Sicherheitsanforderungen und Zuständigkeiten definieren

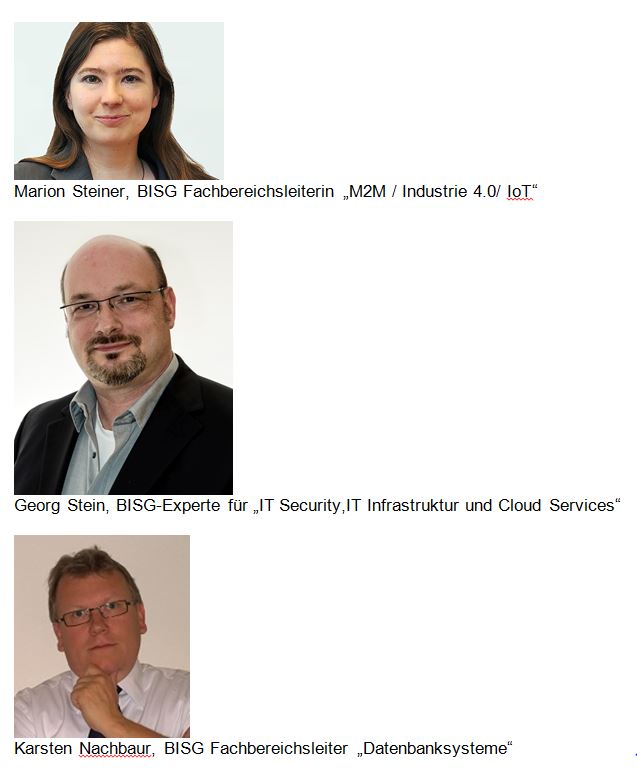

Marion Steiner vom BISG-Mitglied IT-Security@Work GmbH steht gleich mit zwei Vorträgen im Rampenlicht. Nur noch der anerkannte Datenbankexperte Alexander Kornburst belegt auf dem Event zwei Slots als Sprecher. Die Diplom-Informatikerin ist Leiterin des BISG-Fachbereiches M2M / Industrie 4.0/ IoT und Expertin für IT-Sicherheit und Datenschutz. Um 12.30 Uhr hält sie den Vortrag “Pragmatisches Anforderungsmanagement zum Betrieb von Datenbanken”. In 30 Minuten wird sie anhand von Best Practices darstellen, wie Sicherheitskonzepte und Anforderungsschablonen für externe Dienstleister zusammenhängen. Wie sich aus diesem Zusammenhang genaue Anforderungen für interne und externe Sicherheitsaudits ableiten lassen, wird ebenfalls Thema des Vortrags sein.

Der zweite Vortrag von Marion Steiner trägt den Titel “Fallstricke durch unterschiedliche Betriebszuständigkeiten beim Datenbankbetrieb”. Um 14.30 Uhr wird sie auf Sicherheitsprobleme eingehen, die durch unterschiedliche Zuständigkeiten und Berechtigungen auf Datenbankservern entstehen können. Im Vortrag werden verschiedene Ansätze aufgezeigt, die mit konsequentem Rechtemanagement die Sicherheit von Datenbankservern verbessern können. “Zwischen den Betreibern von Datenbanken, den Administratoren von Servern und den Anwendern kommt es leicht zu einem unübersichtlichen Geflecht von Berechtigungen und Zuständigkeiten”, erklärt Marion Steiner. “Ich zeige in meinem Vortrag an konkreten Beispielen aus der Praxis, wie zum Beispiel in KMU oder auch in Großunternehmen dieses Geflecht so gestaltet werden kann, dass Risiken vermieden werden.”

SQL-Injections abwehren

Georg Stein ist Inhaber des CAITA Sachverständigenbüros für IT Infrastruktur und IT Security. Er ist IT-Sicherheitsexperte im BISG und hält um 15.30 Uhr den Vortrag “Verteidigungsmaßnahmen gegen SQL-Injection”. Darunter versteht man eine Technik zur Infiltration von Datenbanken, um unerlaubt Zugriff darauf zu erhalten. Das Ziel dieses Angriffs ist das Ausspionieren oder Manipulieren von Daten. Kriminelle greifen mit dieser Methode besonders häufig web-basierte Dienste an, denn der Zugang zu öffentlich erreichbaren Systemen kann nur bedingt limitiert werden. “In meinem Vortrag werde ich einige Schutzmaßnahmen aufzeigen, die diese Angriffe verhindern oder abschwächen können”, sagt Georg Stein. “Insbesondere die Kombination der Maßnahmen thematisieren, zum Beispiel die Verteidigung auf Infrastruktur- und Applikationsebene. Eine Datenbank wird so als Ziel für Hacker sehr schnell sehr unattraktiv. Außerdem steigt durch viele überwachte Punkte das Risiko entdeckt zu werden.”

Sicherheitsfunktionen im Datenbankmanagement richtig nutzen

Karsten Nachbaur ist Geschäftsführer des BISG-Mitglieds OPENCOM GmbH. Beim BISG leitet er den Fachbereich Datenbanksysteme. Um 16.00 Uhr hält er den Vortrag “Möglichkeiten von RDBM-Systemen nutzen”. Darin beantwortet er die Frage, warum die Schwerpunkte von Sicherheitskonzepten fast ausschließlich auf Netzwerk- und Betriebssystemebene gesetzt werden. Da alle modernen Datenbanken, die dem ACID (atomicity, consistency, isolation und durability)-Prinzip folgen, eigene Sicherheitssysteme mitbringen, könnte hier eine zusätzliche Barriere erzeugt werden, die jedoch nur selten genutzt wird. “Mit den datenbankbasierten IT-Systemen ist es wie bei Wohnungseinbrüchen”, erklärt Nachbaur diesen Ansatz. “Man muss es einem potentiellen Angreifer möglichst schwermachen. Je länger dieser braucht, umso höher ist die Wahrscheinlichkeit, erwischt zu werden. Moderne Datenbanken bieten eine Vielzahl von Möglichkeiten, um das Gesamtsystem sicherer zu machen.”

Das gesamte Programm des 16. Cybersicherheitstages ist auf den Seiten des BSI (https://www.bsi.bund.de/SharedDocs/Termine/ACS/DE/20170221_Teilnehmertag-16.html) nachzulesen. Die Anmeldung erfolgt ebenfalls über diese Seite.

Weitere Informationen zum BISG e.V. sind unter www.bisg-ev.de zusammengestellt.

Hochauflösendes Bildmaterial kann unter bisg@sprengel-pr.com angefordert werden.

Firmenkontakt

BISG.e.V. Bundesfachverband der IT-Sachverständigen und -Gutachter e.V.

Rodney Wiedemann

Boveristr. 3

68526 Ladenburg

+49 (0) 6203 954034

rodney.wiedemann@bisg-ev.de

www.bisg-ev.de

Pressekontakt

Sprengel & Partner GmbH

Marius Schenkelberg

Nisterstraße 3

56472 Nisterau

+49 (0)2661-912600

administration@sprengel-pr.com

www.sprengel-pr.com

Rodney Wiedemann

BISG.e.V. Bundesfachverband der IT-Sachverständigen und -Gutachter e.V.

rodney.wiedemann@bisg-ev.de